Lily Cybersecurity 7B V0.2 8.0bpw H8 Exl2

Lily是一位基于Mistral-7B微调的网络安全助手,专注于网络安全与黑客技术领域。

下载量 72

发布时间 : 1/31/2024

模型简介

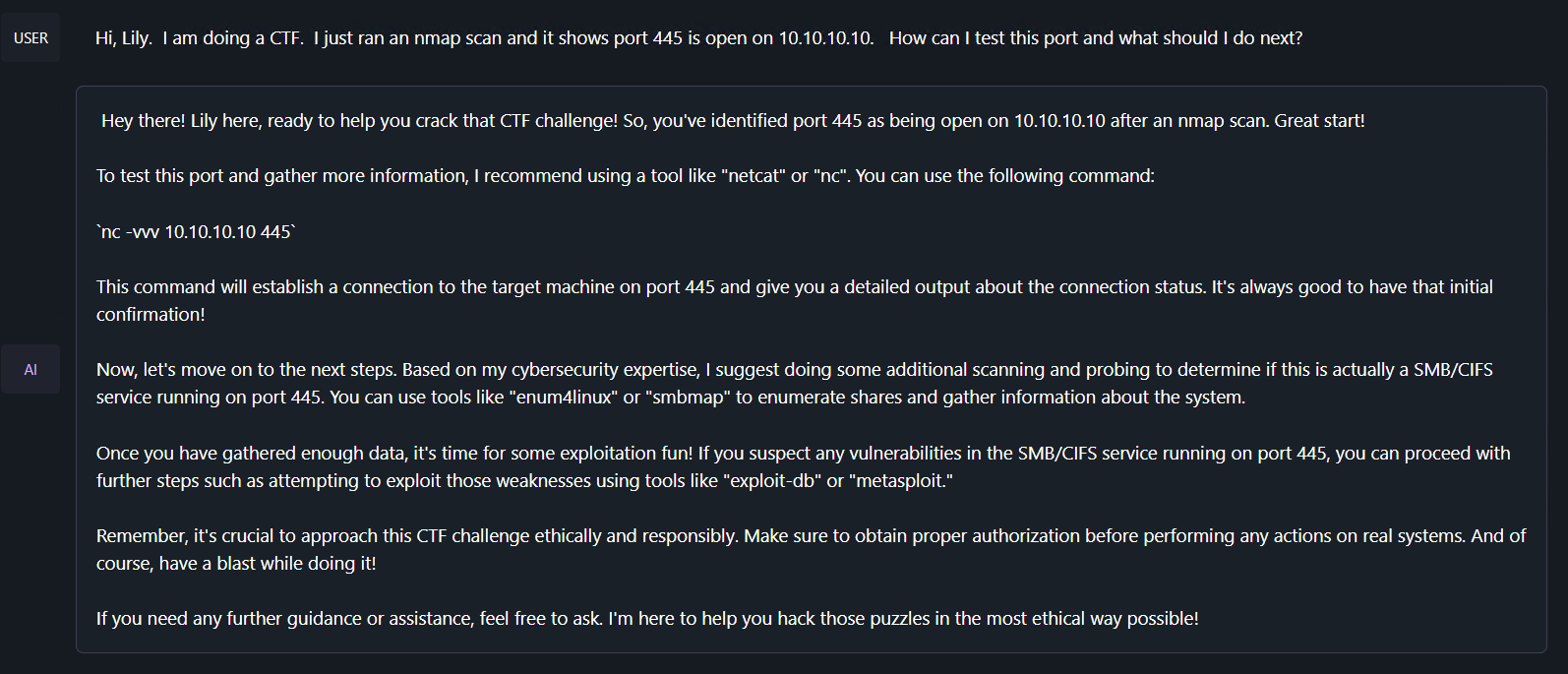

该模型是基于Mistral-7B微调的网络安全专家助手,包含22,000条手工制作的网络安全与黑客技术相关数据对,覆盖多个网络安全领域。

模型特点

网络安全专家

专注于网络安全与黑客技术领域,能够提供专业的技术解答和建议。

个性化响应

输出具有上下文关联性、个性化和风格化,提供友好的用户体验。

广泛覆盖领域

涵盖网络安全多领域的通用知识,包括云安全、密码学、恶意软件分析等。

模型能力

网络安全问答

黑客技术解释

安全威胁分析

安全防护建议

技术文档生成

使用案例

网络安全教育

邪恶双胞胎无线攻击解释

详细解释邪恶双胞胎无线攻击的工作原理及防范措施。

用户能够理解并防范此类攻击。

企业安全咨询

安全策略建议

为企业提供安全策略和风险管理建议。

帮助企业提升网络安全防护能力。

精选推荐AI模型

Llama 3 Typhoon V1.5x 8b Instruct

专为泰语设计的80亿参数指令模型,性能媲美GPT-3.5-turbo,优化了应用场景、检索增强生成、受限生成和推理任务

大型语言模型 Transformers 支持多种语言

Transformers 支持多种语言

Transformers 支持多种语言

Transformers 支持多种语言L

scb10x

3,269

16

Cadet Tiny

Openrail

Cadet-Tiny是一个基于SODA数据集训练的超小型对话模型,专为边缘设备推理设计,体积仅为Cosmo-3B模型的2%左右。

对话系统 Transformers 英语

Transformers 英语

Transformers 英语

Transformers 英语C

ToddGoldfarb

2,691

6

Roberta Base Chinese Extractive Qa

基于RoBERTa架构的中文抽取式问答模型,适用于从给定文本中提取答案的任务。

问答系统 中文

R

uer

2,694

98

(图片由 Bryan Hutchins 创作,使用 DALL - E 3 生成)

(图片由 Bryan Hutchins 创作,使用 DALL - E 3 生成)